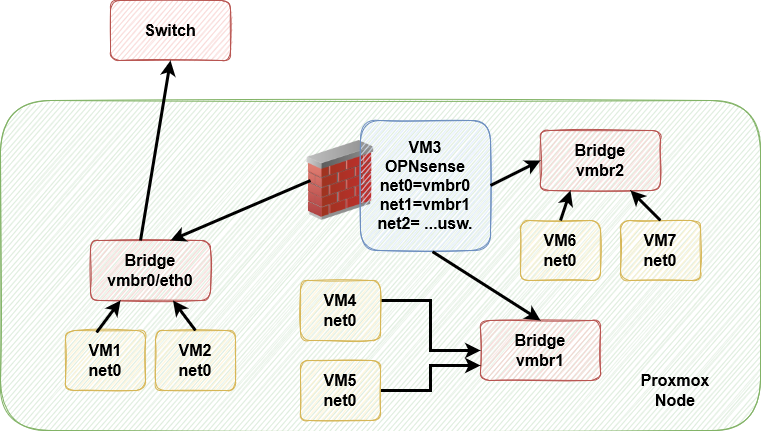

Das folgende Proxmox Setup soll aufzeigen, wie grundlegende Netzwerkkomponenten in Proxmox eingerichtet werden. Neben dem Bereitstellen von VMs und Containern sind es auch die Bridges, welche beim Aufbau eines Netzwerks ein zentraler Bestandteil bilden. Proxmox erfordert in seiner aktuellen Version die Konfiguration einer Bridge für jede VM, welche im PVE erstellt wird. Auch ist es möglich, mehrere VMs über die gleiche Bridge anzubinden, sodass der beteiligte Datenverkehr über eben diese Bridge verläuft.

Eine Bridge kann einer physischen Netzwerkkarte zugeordnet werden, sodass ein Datenverkehr z.B. ins Internet möglich ist. Wird eine Bridge ohne physische Zuordnung konfiguriert kann kein Datenverkehr von angeschlossenen VMs außerhalb einer Node stattfinden. Die Bridge fungiert in diesem Fall als ein Switch. Die Nomenklatur zur Benennung von Bridges beginnt mit der Bezeichnung vmbrX. Bei Neuinstallation einer PVE Umgebung wird standardmäßig eine Bridge mit dem Namen vmbr0 erstellt.

In unserer Beispielkonfiguration sollen zwei Bridges die Kommunikation zwischen den VMs separieren. Dabei wird eine Bridge vmbr0 einem physikalischen Netzwerkadapter zugeordnet. An dieser hängen zwei VM, 1 und 2, welche direkt über einen Switch außerhalb der PVE Node kommunizieren können. Eine zweite Bridge, vmbr1, fungiert als einfacher Switch ohne physikalische Zuordnung. An vmbr1 sind die VMs 4 und 5 angeschlossen, welche den Datenverkehr über die Firewall, VM3, weiter an die Bridge vmbr0 leitet. Dementsprechend besitzt die Firewall zwei Netzwerkadapter, net0 und net1.

Durch die Verwendung weiterer Bridges, etwa vmbr2, können weitere isolierte Gruppen von Netzwerkteilnehmern geschaffen werden. Wird an unserer Firewall ein weiterer Netzwerkadapter hinzugefügt, kann dieser wiederum mit einem weitern Switch kommunizieren. Die neue Gruppe von VMs wären wie die Teilnehmer an vmbr1, isoliert.

Zur Umsetzung unseres Vorhabens gehen wir folgende Schritte durch:

1. Hinzufügen einer Bridge, vmbr1

2. Installation/Konfiguration der OPNsense Firewall

3. Anschluss weitere VMs an unser Setup

1. Hinzufügen einer Bridge, vmbr1

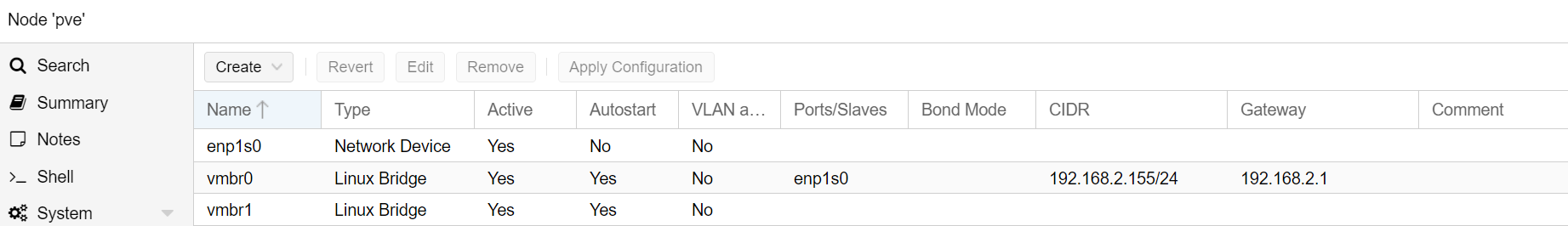

Zunächst fügen wir unserem Proxmox VE eine neue Bridge hinzu. Dazu klicken wir unter "pve" -> "System" -> "Network" auf "Create" und wählen

"Linux Bridge" aus. Wir belassen im neunen Fenster alle Eigenschaften wie vorgegeben und wählen "Create".

2. Installation/Konfiguration der OPNsense Firewall

- Um die OPNsense, welche wir als Firewall verwenden, zu installieren, erstellen wir zuerst eine eine VM, indem wir auf den Button "Create VM" klicken

- Im neuen Fenster muss ein beliebiger Name für die Firewall vergeben werden, etwa OPNsense.

- Nun binden wir das ISO-Image ein, indem wir dessen Storage auswählen. Dazu muss zuvor, falls noch nicht geschehen, das ISO Image zunächst hochgeladen werden. Alles andere belassen wir auf den Voreinstellungen

- Ebenso übernehmen wir die Einstellungen bei den verbliebenen Reitern und Bestätigen unsere Auswahl mit "Confirm"

- Nach Erstellung unserer VM fügen wir unserer VM einen weiteren Netzwerkadapter hinzu. Dazu klicken wir unter dem Menüpunkt "Hardware" und "Add" auf "Network Device". Anschließend wählen wir die neu hinzugefügte Bridge, vmbr1, aus und klicken auf "Add"

- Wir starten unsere VM und wechseln unsere Ansicht zur Console. Nach Durchlaufen des Bootvorgangs und Eingabe von Benutzername/Passwort (installer/opnsense) starten wir den Installationsprozess. Zunächst gelangen wir zur Installerseite, welche uns auffordert das Tastaturlayout auszuwählen. Anschließend wählen wir den UFS Installationsmodus aus und installieren OPNsense auf unsere Harddisk, welche wir ebenfalls auswählen. Nachdem wir zweimal bestätigen startet der Installationsprozess. Ist dieser beendet müssen wir einen Reboot durchführen.

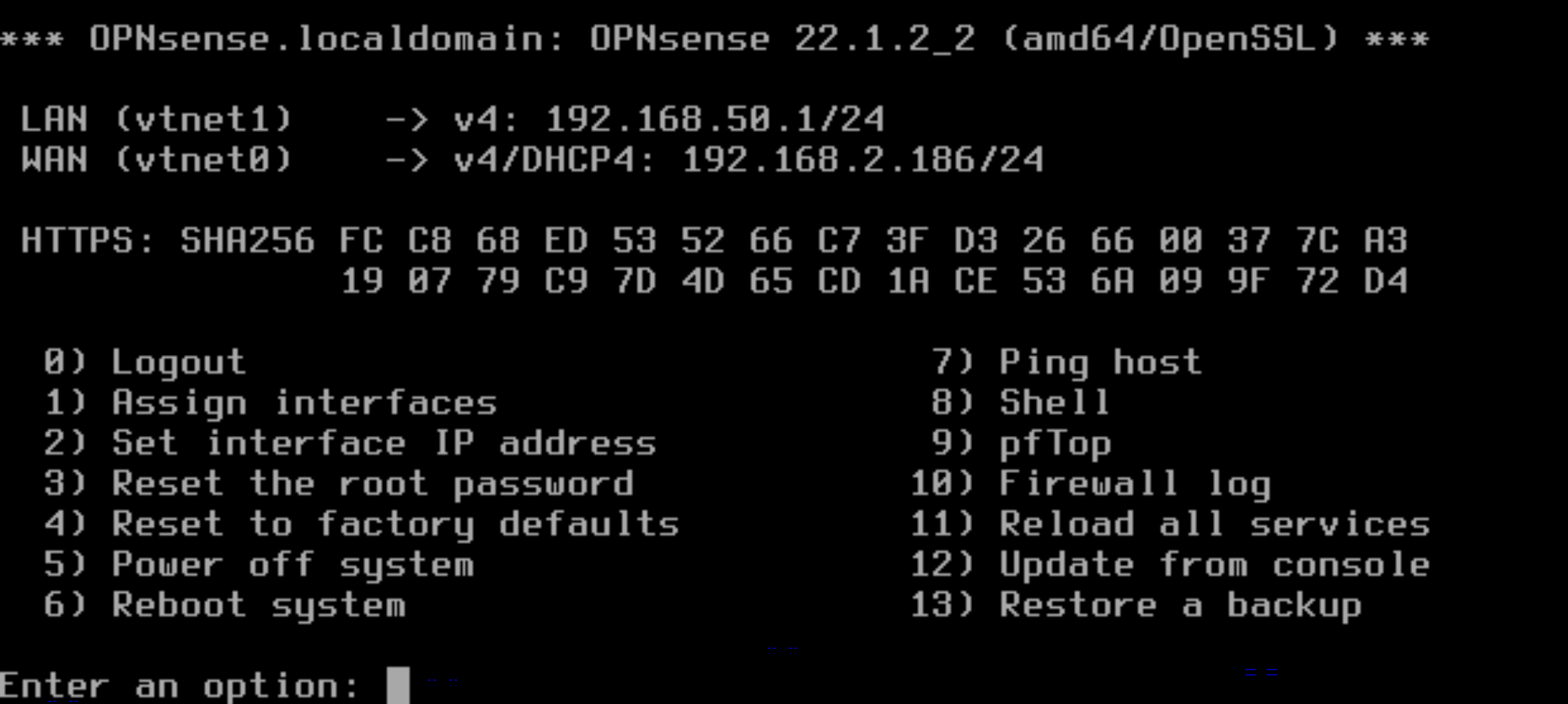

Nach Durchlaufen der Installation und Eingabe von Benutzername/Passwort (root/opnsense) erhalten wir eine Übersicht der verwendeten Netzwerkadapter vtnet1 und vtnet0.

In unserem Fall verwendet das LAN Netzwerk vtnet1 und das WAN Netzwerk vtnet0. Die Zuordnung kann ggf. unter "Assign interfaces" angepasst werden. Dazu wählen den Menüpunkt (1) und durchlaufen die Konfiguration wie folgt:

Enter an option: 1

Do you want to configure LAGGs now? [y/N]:nDo you want to configure VLANs now? [y/N]:n

Valid inerfaces are:

vtnet0vtnet1

Enter the WAN interface name or 'a' for auto-detection:vtnet0

Enter the LAN interface name or 'a' for auto-detection:vtnet1

Enter the Optional interface 1 name or 'a' for auto-detection:Enter

The interfaces will be assigned as follows:

WAN -> vtnet0LAN -> vtnet1

Do you want to proceed? [y/N]:y

Unter dem Unterpunkt "Set interface IP address" passen wir nach Bedarf die IP-Adresse des LAN und WAN Netzwerks an. In unserem Fall wurden für den WAN Netzwerk die Anfangseinstellungen korrekt eingesetzt, die wir deshalb übernehmen können. Exemplarisch sind die Einstellungen für das WAN Interface weiter unten angegeben. Die Einstellungen für das LAN Netzwerk können wie folgt gesetzt werden:

Enter an option: 2

Available interfaces:

1 - LAN (vtnet1 - static)2 - WAN (vtnet0 - dhcp, dhcp6)

Enter the number of the interface to configure: 1

Configure IPv4 address LAN interface via DHCP? [y/N] n

Enter the new LAN IPv4 address. Press <ENTER> for none:> 192.168.50.1

Subnet masks are entered as bit counts (like CIDR notation).e.g. 255.255.255.0 = 24255.255.0.0 = 16255.0.0.0 = 8

Enter the new LAN IPv4 subnet bit count (1 to 32):24

For a WAN, enter the new LAN IPv4 upstreeam gateway address.For a LAN, press <ENTER> for none: Enter

Configure IPv6 address LAN interface via WAN tracking? [Y/n]nConfigure IPv6 address LAN interface via DHCP6? [y/N]n

Enter the new LAN IPv6 address. Press <ENTER> for none:Enter

Do you want to enable the DHCP sever on LAN? [y/N]:y

Enter the start address of the IPv4 client address range:192.168.50.50Enter the end address of the IPv4 client address range:912.168.50.150

Do you want to change the web GUI protocol from HTTPS to HTTP? [y/N] nDo you want to gernerate a new self-signed web GUI certificate? [y/N] nRestore web GUI access defaults? [y/N] n

Enter an option: 2

Available interfaces:

1 - LAN (vtnet1 - static)2 - WAN (vtnet0 - dhcp, dhcp6)

Enter the number of the interface to configure: 2

Configure IPv4 address WAN interface via DHCP? [y/N] y

Configure IPv6 address WAN interface via DHCP6? [y/N] n

Do you want to change the web GUI protocol from HTTPS to HTTP? [y/N] nDo you want to gernerate a new self-signed web GUI certificate? [y/N] nRestore web GUI access defaults? [y/N] n

Die OPNsense gibt die Konfiguration wie folgt wider:

3. Anschluss weitere VMs an unser Setup

Nach vollendeter Konfiguration der Firewall können nun je nach Belieben weitere VMs dem Netzwerk hinzugefügt werden. Für den Zugriff auf die Firewall ist es nötig eine VM im LAN Netzwerk der Firewall einzurichten. Dazu konfigurieren wir den Netzwerkadapter so, dass dieser Teilnehmer Mitglied des LAN Netzwerks wird, indem wir den Netzwerkadapter unter "Hardware" -> "Network Device" -> "Edit" auf "vmbr1" stellen. Sollen weitere Netzwerkteilnehmer hinzugefügt werden verfahren wir gleichsam und ändern jeweils den Netzwerkadapter.